Как дочь фанатика-мормона из Айдахо стала профессором Кембриджа и любимой писательницей Гейтса и Обамы

Сейчас Таре 33 года, она живет и работает в Кембридже. В 2019 году Вестовер вошла в список 100 самых влиятельных людей по версии Times. Известность и успех ей принесла книга «Ученица» — воспоминания о жизни на старой ферме в закрытой общине мормонов. Мемуары Вестовер вошли в список любимых книг Опры Уинфри и Барака Обамы, были переведены на 40 языков и приносят немалый доход для автора. Признанные книгой года-2018 на Amazon мемуары были номинирована на медаль Карнеги, книжную премию LA Times и несколько других литературных наград.

«Это книга, которая понравится всем независимо от того, какой жанр вы предпочитаете. Тара — талантливая писательница, о которой мы еще услышим. Не могу дождаться, что она выпустит дальше», — говорит про «Ученицу» Билл Гейтс. Он также называет книгу одной из своих любимых. Год назад он записал с Вестовер интервью о ее детстве и работе над мемуарами.

Жизнь в ожидании конца света

Детство Тары — совсем не типичный случай даже для мормонов. Семья Вестоверов, в которой росло семь детей, вела обособленный образ жизни: никто не ходил к врачу, не посещал школу и другие государственные учреждения. До девяти лет у девочки не было даже свидетельства о рождении.

Реклама на Forbes

Отец Тары отличался фанатичностью. В книге она вспоминает: «Больше всего отцу была ненавистна мысль, что мы можем зависеть от правительства». Все окружение Тары состояло из братьев, сестер и членов общины. Вестовер-старший считал, что «посылать детей в школу — все равно что отдать в руки самого дьявола». Вместо учебы Тара готовилась к концу света: училась стрелять и бегать с тяжелым мешком. Дома хранились оружие и запасы еды на случай катастрофы.

Вестовер-старший зарабатывал на жизнь продажей металлолома, который собирал на автомобильной свалке. Мать Тары была известной в общине травницей, но позже освоила профессию повитухи.

Сорок миль до книжного

Приезжая в гости, Тайлер уговаривал Тару «пойти по его пути» и начать готовиться к вступительным экзаменам. Эта идея не встретила одобрения в семье. Отец старался отвлечь девушку от учебы работой. Застав Тару за учебниками, он мог отправить ее таскать воду ведрами под дождем. Тайлер же говорил, что чем дольше Тара остается дома, тем меньше у нее шансов вырваться.

Чтобы попасть в колледж, Таре пришлось соврать в заявке о полученном качественном домашнем образовании. За учебником для подготовки она проехала сорок миль до ближайшего книжного магазина. В этот период Тара пыталась вырваться из-под давления отца и несколько раз устраивалась на работу в городе, но ей приходилось возвращаться домой и ухаживать за братом.

За учебником для подготовки она проехала сорок миль до ближайшего книжного магазина. В этот период Тара пыталась вырваться из-под давления отца и несколько раз устраивалась на работу в городе, но ей приходилось возвращаться домой и ухаживать за братом.

Первая попытка поступить в колледж оказалась неудачной, но Вестовер продолжила заниматься и на следующий год сдала экзамены на отлично. Учебу она закончила также с отличием, прошла в магистратуру Кембриджа по стипендии Гейтса, после стала приглашенным сотрудником Гарвардского университета, но вернулась в Кембриджский университет, где в 2014 году получила докторскую степень по интеллектуальной истории. Всего образование в семье Вестоверов смогли получить трое детей.

В интервью изданию The Guardian Тара призналась, что «старается быть мормонкой-феминисткой, но это изнурительно».

«Оставить место для себя»

Важную часть мемуаров Вестовер составляют воспоминания о пережитом психологическом и физическом насилии. С годам отец становился все более фанатичным, часто применял к детям физические наказания. Ее брат Шон перенял эту модель поведения, когда вырос, и мог также ударить Тару или свою жену.

Ее брат Шон перенял эту модель поведения, когда вырос, и мог также ударить Тару или свою жену.

Поступление в колледж накалило обстановку внутри семьи. По мнению родителей, Тара стала «девушкой легкого поведения», в «которую вселился дьявол».

После выхода книги отец публично заявил, что в семье «разочарованы тем, что она написала книгу, порочащую семью, их религию, страну и домашнее обучение». Сейчас мама и старшая сестра Тары заняты собственным бизнесом по производству эфирных масел, настоек, диффузоров и ювелирных украшений.

Тайлер поддержал Тару, но в своей рецензии на «Ученицу» написал, что часть моментов и лично его опыт переданы неверно.

Сейчас писательница не общается с семьей. Она говорит, что, несмотря ни на что, скучает по родным, но о решении прервать общение не жалеет. Первые сорок миль до книжного и несколько лет борьбы с давлением семьи превратились в сорок глав книги. Они же принесли Вестовер мировую популярность и признание.

Тара планирует продолжить писать, но уже не о себе. Она пытается вернуться в ту жизнь, которая была до книги: «Хочется читать то, что читала до публикации. Путешествовать в страны, которые нравятся, а не в те, где идет презентация книги. Все эти два года были только об «Ученице». Теперь я хочу избавиться от всего этого, чтобы оставить место для себя», — говорит она.

Она пытается вернуться в ту жизнь, которая была до книги: «Хочется читать то, что читала до публикации. Путешествовать в страны, которые нравятся, а не в те, где идет презентация книги. Все эти два года были только об «Ученице». Теперь я хочу избавиться от всего этого, чтобы оставить место для себя», — говорит она.

Тара — спасительница всех живых существ

Тара — главная богиня буддизма наших дней. Тара, Милосердная, родилась из слезы бодхисаттвы Авалокитешвары, Милосердного Владыки, в тот момент когда тот оплакивал страдания мира. Из упавшей слезы вырос лотос, и из него родилась богиня Тара, ставшая его вечной спутницей.

Она символизирует сострадание и ведет путников через беспредельный океан перерождений. Она, лучезарная Тара, — та звезда, которая направляет мореплавателей. Вместе с Авалокитешварой она является покровительницей человечества. Призванная, она приносит спасение от бесчисленных опасностей. Она царевна Бхаттарика и, следовательно, облачена в царственное одеяние бодхисаттвы.

Тара, Спасительница, по-женски воплотила в себе деятельную энергию сострадания Авалокитешвары, и люди начали прибегать к ее помощи во всех своих нуждах, она стала самой почитаемой богиней Тибета, Монголии и Бурятии. Обычно считалось, что обрести Высшее Просветление можно лишь в теле мужчины, и женщине, накопившей должные заслуги, необходимо испытать еще одно перерождение. Но бодхисаттва Тара объяснила всем, что нет такого различия, как мужчина и женщина, а потому она, вопреки всем предрассудкам, будет в теле женщины работать на благо всех живых существ до тех пор, пока мир сансары не опустеет, и лишь тогда станет буддой и из тела женщины непосредственно уйдет в нирвану.

Традиционно говорится о двадцати одной форме богини Тары (санскр. Tāra, тиб. sgrol ma, букв. Спасительница). Эти основные проявления Тары имеют свои отличительные признаки, у каждого из них своя мантра. Курукулла, Норджума, Маричи, Белозонтичная Тара – вот некоторые из различных форм Тары.

Курукулла, Норджума, Маричи, Белозонтичная Тара – вот некоторые из различных форм Тары.

Из них наиболее важными считают Зелёную Тару (Харит Тара) и Белую Тару (Сита Тара).

Зелёная Тара (санскр. Harita Tāra, тиб. sgrol ljang) – одно из проявлений богини Тары, йидам. Практики, связанные с ней, в своём большинстве принадлежат к методам крия-тантр.

Зелёную Тару отождествляют с Самайя-Тарой, духовной супругой (юм) дхьяни-будды Амогхасиддхи. Таким образом, она относится к семейству Карма.

На изображениях Зелёная Тара сидит на лотосовом троне в лалита-асане (правая нога опущена на малый лотос). Её правая рука у колена сложена в жесте даяния блага (варада-мудра). Левая рука сложена у груди в жесте защиты (абхая-мудра). Тара держит либо лотос, распустившийся наполовину, либо лилию с длинными голубыми лепестками.

К Зелёной Таре обращаются как к воплощению всех просветлённых, как к утешительнице, как к защитнице, быстро отзывающейся на просьбу о помощи, как к покровительствующему божеству, проявляющему ко всем существам сострадание и любовь, сравнимые с заботой матери о своих детях. Считают, что некогда, до реализации состояния будды, Тара была женщиной, идущей по пути бодхисаттвы. Эта женщина приняла обет продолжать свой путь вплоть до достижения Просветления в теле женщины, и после достижения Высшего Просветления она проявляется в женских формах. Тара оказывает поддержку тем, кто стремится к Просветлению, и тем, кто ищет в ней защиту, она являет собой пример, что Просветление может быть достигнуто любым человеком вне зависимости, мужчина это или женщина.

Считают, что некогда, до реализации состояния будды, Тара была женщиной, идущей по пути бодхисаттвы. Эта женщина приняла обет продолжать свой путь вплоть до достижения Просветления в теле женщины, и после достижения Высшего Просветления она проявляется в женских формах. Тара оказывает поддержку тем, кто стремится к Просветлению, и тем, кто ищет в ней защиту, она являет собой пример, что Просветление может быть достигнуто любым человеком вне зависимости, мужчина это или женщина.

Белая Тара (тиб.Долкар / Dolkar / sgrol dkar ma) – одно из проявлений богини Тары, является божеством медитации в практиках долгой жизни.

С точки зрения Буддийского учения, главная цель обретения длинной жизнь состоит в том, чтобы позволить практикующему совершенствоваться на пути духовного развития. Великий Тибетский Учитель Марпа-Лотзава сказал, что если единственное, что люди совершают в своей жизни, приносит другим вред и создает негативную карму для самих себя, то было бы лучше, если бы они умерли раньше, чем позже.

Ситуация для тех, кто приносит благо себе и другим — полная противоположность этому. И особенно в случае духовных наставников, чем дольше они живут, тем больше они способны вести других по пути к просветлению. По этой причине ученики в традиции Тибетского Буддизма часто подносят Ламам изображения Белой Тары или одного из других божеств долгой жизни, вместе с просьбой, о том, что бы они не уходили из этого мира и продолжали поворачивать колесо Дхармы ради всех живых существ.

Отличительным знаком Белой Тары является лотос в полном цвету. Белая Тара сидит в падмасане (поза лотоса) на лотосовом троне, одета в украшения Самбхогакаи, на голове – корона. Правая рука сложена у колена в варада-мудре (жест дарения блага). В левой руке, сложенной в джняна-мудре (жест проповедующего), она держит цветок лотоса. Отличительной особенностью Белой Тары являются семь глаз, третий глаз на лбу, а еще четыре — на ладонях и ступнях. Эти глаза позволяют ей видеть всех живых существ в каждой Локе (измерении бытия) с проницательной мудростью и состраданием.

Встречаются изображения, где Тара сидит не с перекрещенными ногами, – левая её нога свисает и опирается на лотос (лалита-асана). Часто Белая Тара изображается стоящей или танцующей.

Белая Тара – духовная супруга (Юм) Бодхисаттвы Авалокитешвары.

В Тибете считают, что воплощением Белой Тары на земле была некогда непальская принцесса Бхрикути, вышедшая замуж за тибетского царя Сонгцена Гампо.

Река Тара в парке Дурмитор, Черногория (19 фото)

Каньон реки Тара – это живописное творение природы, расположенное на севере Черногории. Ущелье вдоль самой длинной артерии страны, Тары, простирается на 82 км в длину, а его глубина достигает 1300 м. Каньон носит статус самого глубокого в Европе, а в мире уступает лишь Большому каньону, США. Он окружен горами Златни Бор и Любишня с одной стороны, и Дурмитор и Синьяевина с другой. С 1980 года каньон реки Тары вместе с национальным парком Дурмитор находится под охраной ЮНЕСКО.

Каньон носит статус самого глубокого в Европе, а в мире уступает лишь Большому каньону, США. Он окружен горами Златни Бор и Любишня с одной стороны, и Дурмитор и Синьяевина с другой. С 1980 года каньон реки Тары вместе с национальным парком Дурмитор находится под охраной ЮНЕСКО.

Река Тара, получившая свое название от древнего иллирийского племени аутариаты, имеет длину 144 км. Вода в реке отличается исключительной чистотой, ее можно спокойно пить без дополнительного очищения. Тара питается водами нескольких рек: главными притоками на левом берегу являются реки Лютица и Сушица, а на правом – Драга и Вашковска. Один из главных и самых красивых источников – водопад Байлович Сиге – падает из пещеры Буцевица с высоты 30 метров и дает реке несколько сотен литров воды в секунду. Особенного внимания заслуживают каскады реки Тара, которых здесь около 40 штук. Даже на самой высокой точке каньона можно услышать их рев.

Водопад Байлович Сиге:

Большая часть пути Тары проходит между высокими скалами, а ее течение имеет бурный горный характер и только ближе к точке слияния с рекой Пивой оно становится медленным и спокойным. В некоторых местах кристально-чистая река образует небольшие бухты, кое-где на поверхности воды высятся маленькие лесистые островки. С высоких поросших мхом скал низвергается множество живописных водопадов. Цвет воды Тары меняется от изумрудного до пенисто-белого, а ее галечное дно гладкое и чистое, без водорослей и растительности. Даже в самый сильный зной река дарит приятную прохладу, так как температура ее воды очень редко поднимается выше 12 градусов Цельсия.

В некоторых местах кристально-чистая река образует небольшие бухты, кое-где на поверхности воды высятся маленькие лесистые островки. С высоких поросших мхом скал низвергается множество живописных водопадов. Цвет воды Тары меняется от изумрудного до пенисто-белого, а ее галечное дно гладкое и чистое, без водорослей и растительности. Даже в самый сильный зной река дарит приятную прохладу, так как температура ее воды очень редко поднимается выше 12 градусов Цельсия.

На просторах каньона есть галечные и скалистые террасы, окруженные густыми сосновыми лесами, высокие скалы, песчаные пляжи, крутые склоны и около 80 крупных пещер, которые до сих пор полностью не изучены.

Каньон реки Тара является редким оазисом нетронутой природы для многих эндемичных видов флоры и фауны. Самой уникальной частью каньона считается «Црна Пода» — девственный лес, где произрастают реликтовые черные сосны. Возраст некоторых деревьев-старожилов превышает 400 лет, а высота их безупречно стройных стволов достигает 50 м. В долине реки растет черный ясень, липа, вяз и восточный граб. В более высокой местности, на скалах, можно увидеть бук, пробковый дуб и клен. Пихта и ель встречаются на высоте более 1000 метров. Животный мир прибрежных лесов представлен бурыми медведями, волками, оленями, кабанами и дикими козами, а мир птиц насчитывает около 130 видов. В чистейших водах реки Тара водятся редкие виды рыб.

В долине реки растет черный ясень, липа, вяз и восточный граб. В более высокой местности, на скалах, можно увидеть бук, пробковый дуб и клен. Пихта и ель встречаются на высоте более 1000 метров. Животный мир прибрежных лесов представлен бурыми медведями, волками, оленями, кабанами и дикими козами, а мир птиц насчитывает около 130 видов. В чистейших водах реки Тара водятся редкие виды рыб.

Девственный лес «Црна Пода»:

Главной архитектурной достопримечательностью каньона является величественный мост Джурджевича, пересекающий реку Тара. Это красивое ажурное сооружение, построенное в период между 1937 и 1940 гг, в свое время было единственной дорогой, соединяющей юг и север страны. Мост с пятью арками возвышается над каньоном на высоте 172 м, а его длина составляет 365 м. С высоты птичьего полета открывается прекрасный вид на окрестности, а после дождя можно увидеть, как в глубине ущелья образуются облака.

Мост Джурджевича:

Вид с моста вниз:

Виды, открывающиеся с моста Джурджевича:

Вдоль всего течения реки можно встретить разрушенные турецкие сторожевые пункты, так как до 1912 года Тара была естественной линией границы между Черногорией и Османской империей.

В долине реки расположены старинные монастыри: Доволия (XV век), Пирлитор (XIV-XV век), Добриловина (XVII век) и монастырь святого Архангела Михаила XV века, который известен своим алтарем финикийского бога Митры.

Уникальная природа и экстремальный отдых привлекают в каньон Тары большое количество туристов и это неудивительно, ведь ко всему прочему, на отдых в Черногории цены вполне приемлемы.

Рафтинг по реке Тара – один из популярнейших видов туризма в Черногории. В период с мая по октябрь река пестрит множеством байдарок, плотов и надувных лодок, на которых любители экстремальных видов спорта совершают захватывающие сплавы. По каньону проходит часть маршрута по рафтингу, его длина составляет 18 км. Этот маршрут считается наиболее эффектным, так как Тара здесь имеет самое большое и резкое падение высоты. Этот этап предусматривает преодоление 21 из 50 порогов, лежащих по всему маршруту. Общая длина рафтинг-маршрута – 60 км. Стоимость однодневного рафтинга, включающего в себя снаряжение, завтрак, плату за вход в парк Дурмитор и трансфер, составляет около 60 евро. Для рыболовов есть хорошая новость – в некоторых частях реки разрешена спортивная рыбалка.

Для рыболовов есть хорошая новость – в некоторых частях реки разрешена спортивная рыбалка.

Каньон Тары известен еще и тем, что здесь снимались многие советские приключенческие фильмы — «В поисках капитана Гранта» и знаменитые югославские художественные фильмы про индейцев. А мост Джурджевича послужил съемочной площадкой для военного боевика «Ураган с Навароне».

Добраться до каньона реки Тара можно на автобусе или маршрутке, которые курсируют из города Подгорицы.

Тара — статьи про упаковку от компании Антэк

Тара — это промышленное изделие, представляющее собой элемент упаковки, предназначенный для размещения продукции с целью ее транспортировки, продажи или конечного использования. Тара, в отличие от упаковки, чаще всего, предназначена для неоднократного использования (оборотная тара).

Расшифровка термина

Определение тары в значительной степени дублирует определение упаковки. Но эти два термина не являются синонимичными. Семантическая нагрузка каждого из этих терминов имеет свои отличия, но зачастую нелегко провести четкую грань между тарой и упаковкой. Существует несколько концепций, объясняющих различие между тарой и упаковкой, и каждая из них имеет свое слабое место.

Но эти два термина не являются синонимичными. Семантическая нагрузка каждого из этих терминов имеет свои отличия, но зачастую нелегко провести четкую грань между тарой и упаковкой. Существует несколько концепций, объясняющих различие между тарой и упаковкой, и каждая из них имеет свое слабое место.

Согласно одной из концепций, тара, в отличие от упаковки, в обязательном порядке выполняет каркасно-несущие функции и является основной защитой от механических нагрузок. Так, например, макаронные изделия в целлофановых пакетах укладываются в жесткий контейнер. При этом, пакет играет только роль оболочки, выполняет большей частью маркетинговые и гигиенические функции и не является тарой. Контейнер же предохраняет изделия от повреждения, позволяет перевозить их, хранить, облегчает погрузку и разгрузку, делает возможным штабелирование и прочие логистические операции без риска разрушения непрочной коммерческой упаковки.

Слабым местом этой концепции является существование так называемой мягкой тары — мешков, мягких контейнеров и т. п. Этот тип тары не имеет каркаса, но нередко является оборотным, что является одним из определяющих признаков тары. К слову сказать, мешок и без каркасных качеств обладает необходимой прочностью для работы с сыпучими грузами. Сахар, муку в мешках из полиэтиленовой ткани, цемент и прочие строительные смеси в мешках из многослойной бумаги можно спокойно штабелировать на паллетах, ронять, загружать и разгружать без вреда для содержимого. Кроме того, потребительская упаковка, не являясь тарой, также может иметь каркасно-несущие свойства (к примеру гофрокартонный ящик для телевизора с пенопластовыми вставками-ложементами).

п. Этот тип тары не имеет каркаса, но нередко является оборотным, что является одним из определяющих признаков тары. К слову сказать, мешок и без каркасных качеств обладает необходимой прочностью для работы с сыпучими грузами. Сахар, муку в мешках из полиэтиленовой ткани, цемент и прочие строительные смеси в мешках из многослойной бумаги можно спокойно штабелировать на паллетах, ронять, загружать и разгружать без вреда для содержимого. Кроме того, потребительская упаковка, не являясь тарой, также может иметь каркасно-несущие свойства (к примеру гофрокартонный ящик для телевизора с пенопластовыми вставками-ложементами).

Мягкая тара (полипропиленовые мешки)

Другая концепция противопоставляет потребительскую упаковку и тару, которая предназначена для логистических и производственных целей. В том же примере с макаронными изделиями, целлофановый пакет предназначен для конечного потребителя, в этой упаковке он приносит покупку домой, и выбрасывает ее, когда макароны заканчиваются. Контейнер же до конечного потребителя не доходит и он, чаще всего, его даже не видит. Зато его многократно используют производители, перевозчики, оптовые и розничные торговые предприятия.

Контейнер же до конечного потребителя не доходит и он, чаще всего, его даже не видит. Зато его многократно используют производители, перевозчики, оптовые и розничные торговые предприятия.

В этой концепции также есть исключения. К примеру, стеклянные пивные бутылки, по сути, являются потребительской упаковкой. Однако упаковкой они никогда не именуются, а носят собирательное название «стеклотара» и даже обладают тем же определяющим качеством тары — оборотностью, стеклотару можно использовать много раз. Да и в целом, противопоставление тары и упаковки не вполне корректно, поскольку тара является элементом упаковки.

Стеклотара

Важным признаком тары является ее ориентированность не на конкретный товар, а на тип груза. Так, упаковка разрабатывается для конкретного товара, со всеми соответствующими принтами и конструктивными особенностями. Тара же разрабатывается под целые группы товаров, например под сыпучие товары, для жидкостей, для фруктов.

Таким образом, хоть и с оговорками, можно определить основные признаки тары следующим образом:

- тара предназначена для производственно-логистических целей;

- тара может быть предназначена для использования более одного раза;

- тара обладает каркасно-несущими свойствами;

- тара приспособлена не под конкретный товар, а под тип груза.

Главным отличием терминов «упаковка» и «тара» является то, что упаковка формирует потребительскую единицу (со всеми вытекающими последствиями), тара же обеспечивает защиту товара от от нежелательных воздействий на пути процесса «производство-логистика-продажа». При этом, учитывая, что тара — это элемент упаковки, можно уверенностью утверждать, что функции тары в значительной степени совпадают с функциями упаковки, и подразделяются на защитные функции, оптимизирующие и информационные. (подробнее о функциях тары и упаковки см. статью Упаковка).

Типология тары

Тару классифицируют по многим признакам.

По сфере применения тара подразделяется на четыре основных группы:

-

Логистическая тара

Позволяет формировать из товара отдельную логистическую единицу. Предназначена для максимально эффективной транспортировки товаров и для складских операций.

Примеры логистической тары:- портовый контейнер;

- складской паллет;

- металлическая бочка.

Производственная тара

Предназначена для использования на производстве. Одним из основных признаков производственной тары является ее приспособленность для участия в процессах.

Примеры производственной тары:- тестомесная дежа;

- контейнер силосного типа с нижней выгрузкой;

- октабин с ложементом-барабаном для кабеля.

Торговая тара

Предназначена для оптимизации процесса торговли.

- мобильный контейнер на колесах;

- открытый лоток для фруктов;

- гофроконтейнер с перфорацией, со сменной высотой стенки;

- пивной баллон для диспенсера.

Потребительская тара

Под потребительской тарой зачастую подразумевается потребительская упаковка. Вернее элементы упаковки, которые служат для удобства покупки товара, его доставки домой и использования в быту. Но существует целое семейство изделий, которые предназначены для использования в быту и, при этом, обладают всеми признаками тары. Ярким примером являются бытовые контейнеры для сыпучих продуктов — в них вы пересыпаете из фабричных пакетов сахар, крахмал, крупы и т. п.

Важно отметить, что современные разработчики тары придерживаются концепции, согласно которой правильно разработанная тара выполняет максимум возможных функций, в связи с чем ее сложно классифицировать в вышеприведенной типологии. Так, пивной баллон является одновременно логистической и торговой тарой, а октабин с ложементом-барабаном для кабеля и логистической и торговой и производственной.

Так, пивной баллон является одновременно логистической и торговой тарой, а октабин с ложементом-барабаном для кабеля и логистической и торговой и производственной.

- Односоставная тара

- Многосоставная тара Тара, которая для удобства использования или хранения может быть разобрана на несколько составляющих. В свою очередь, подразделяется на двухсоставную, трехсоставную и т. д. по количеству деталей.

- Складная тара Конструкция такой тары позволяет для компактного хранения сложить ее, не разбирая, и при необходимости разложить снова. Преимуществом ее является быстрая готовность к работе в сочетании с возможностью компактного хранения.

- Закрытая тара Тара, которая в рабочем состоянии формирует закрытое внутреннее пространство. Может обеспечивать различную степень герметичности в зависимости от материалов и конструкции.

- Открытая тара Тара, которая в рабочем состоянии имеет открытую горловину либо часть стенки. Предназначена обычно для экспонирования товара (в торговле либо выставочном деле), либо для обеспечения быстрого доступа к содержимому.

По универсальности различают универсальную и специальную тару:

- Универсальная тара Предназначена для размещения максимального вида грузов. Как правило имеет стандартизованную конструкцию. Преимуществом такой тары является ее доступность, недостатком — низкая приспособленность для выполнения конкретных задач.

- стандартный полимерный ящик;

- мешок из полиэтиленовой ткани;

- бидон для жидкостей.

- Специальная тара Тара, которая разрабатывается для конкретных типов грузов и процессов. При этом многие образцы специальной тары оснащаются разнообразными устройствами для удобства загрузки, выгрузки (краны, клапаны, вентили), колесами для перемещения внутри помещения, приспособлениями для стропления, подъема, транспортировки в определенных условиях определенным транспортом и т.

- октабин для перевозки кабеля;

- ацетиленовый баллон;

- колесный складской контейнер;

- ячеистая тара для бутылок.

Примеры:

п. Преимуществом специализированной тары является сокращение расходов, уменьшение боя, ускорение процессов. Недостаток — низкая универсальность.

п. Преимуществом специализированной тары является сокращение расходов, уменьшение боя, ускорение процессов. Недостаток — низкая универсальность.Примеры:

По количеству изделий в единице тары различают индивидуальную и групповую тару:

- Индивидуальная тара Предназначена для размещения одного изделия. Как правило применяется для перевозки крупных агрегатов или их частей.

- Групповая тара Применяется для размещения множества однотипных предметов, как правило оборудована специальными вставками и ложементами, предохраняющими содержимое от разрушения.

- Разовая

- Оборотная

Как уже упоминалось выше, одним из определяющих свойств тары является возможность ее многоразового использования. Но существуют исключения. Например, многослойные бумажные мешки для цемента, которые практически всегда приходят в негодность после их первичного использования.

Например, многослойные бумажные мешки для цемента, которые практически всегда приходят в негодность после их первичного использования.

Оборотная тара предназначена для ее многократного использования. В свою очередь оборотная тара бывает возвратная, которую поставщик обменивает на заполненную при каждой поставке, и инвентарная, которая прикреплена к одному предприятию.

Тара, выполняющая каркасно-несущие функции. Жесткость обеспечивается как за счет применения соответствующих материалов (металл, дерево) так и за счет продуманной конструкции.

Примеры:

- портовый контейнер;

- октабин;

- транспортная клеть.

Тара, изготовленная из мягких материалов (ткань, бумага, полимерное волокно).

Примеры:

- мешок;

- мягкий контейнер.

Изотермическая тара

Тара, предназначенная для поддержания внутри нее однородной температуры. Выполняет эту задачу за счет применения в их изготовлении теплоизолирующих и теплоотражающих материалов (вспененные полимеры, зеркальные пленки) либо просто за счет двойных стенок с вакуумной или воздушной прослойкой.

Примеры:

- медицинский контейнер;

- термос.

Тара, обеспечивающая полную герметичность внутреннего пространства. Иногда для лучшей сохранности вовнутрь упаковки закачивают инертный консервационный газ.

Примеры:

- газовый баллон;

- вакуумная упаковка;

- бензиновая канистра.

По габаритам различают следующие виды тары:

- Крупногабаритная тара Тара, превышающая любой из габаритов 1200×1000×1200 мм

- Малогабаритная тара Тара, не превышающая любой из габаритов 1200×1000×1200 мм

Типология по материалу изготовления является одним из основных признаков по которому классифицируют тару. Список материалов, из которых изготавливается современная тара настолько велик, что в рамках одной статьи нереально подать полную информацию на эту тему. Мы пройдемся лишь по самым основным материалам.

Деревянная тара на протяжении веков была одной из основных составляющих в структуре тарооборота. Из древесины изготавливали и продолжают изготавливать ящики, контейнеры, транспортные клети. бочки и другие формы тары. Но в последние годы дерево сильно потеснил другой материал

Картонная, гофрокартонная и бумажная тара — ящики (короба), коробки, мешки, пакеты относятся к перспективных видов тары. Производство транспортной тары из гофрированного картона широко используется в мировой практике. Особым преимуществом гофрокартона является то, что из него одинаково хорошо конструируется и потребительская упаковка и производственно-логистическая тара.

Текстильная (мягкая) тара — это уже упоминавшися мешки (хлопчатобумажные, льняные, джутовые, льняные-джуто-кенафные, конопляные), а также упаковочная ткань.

Металлическая тара в сравнении с другими видами имеет самую высокую механическую прочность, герметичность и термостойкость. для затаривания товаров используются бочки, барабаны, баллоны, фляги. недостатками металлической тары является большой вес и высокая цена.

Полимерная тара имеет незначительный удельный вес в общем объеме тары. Она является перспективной, но, сегодня, в большей степени находит свое применение на рынке потребительской упаковки. Тем не менее, она обладает достаточной прочностью, химически стойкая, легкая. Основными видами потребительской и транспортной полимерной тары являются банки, коробки, флаконы, пакеты, ящики, мешки, канистры и др.

Если вас остались вопросы, то пишите на [email protected],мы с радостью ответим вам и дополним статью.

особенности реки в Черногории. Где именно находится?

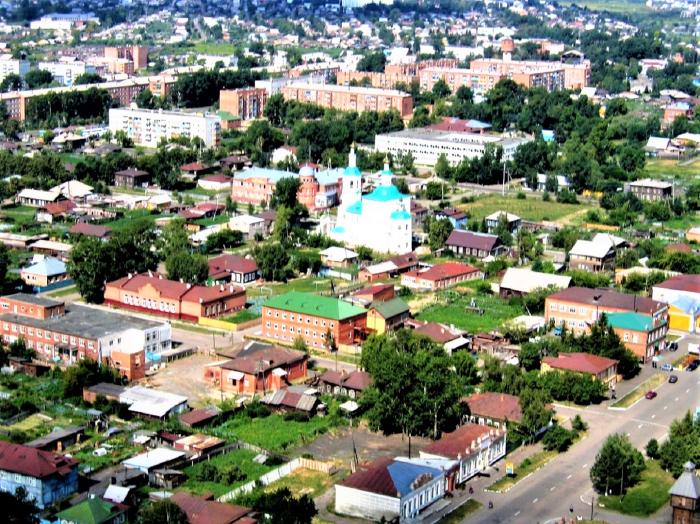

Монтенегро – в переводе с латинского означает «Страна черных гор» и порой заменяет более привычное название балканского государства Черногория. И действительно, большая часть этой живописной страны занята горами, поросшими многолетними лесами, прорезающими небосвод.

Одной из известных достопримечательностей, которыми славится Черногория, является река Тара, протекающая в северо-западной части страны. Огромную популярность реке принес образующийся в ее долине каньон, который относится к Национальному заповеднику Дурмитор и является одним из глубочайших каньонов в Европе.

Описание

Черногорская река Тара имеет исток в горном массиве Комови на границе трех поселений: Подгорицы, Андриевицы и Колашина. Она образуется слиянием двух речек Опасницы и Веруши, спускающихся с вершин. Ее обозначение происходит от названия древнего поселения иллирийцев аутариатов, для которых Черногория являлась родным домом в IV-V вв.

Она образуется слиянием двух речек Опасницы и Веруши, спускающихся с вершин. Ее обозначение происходит от названия древнего поселения иллирийцев аутариатов, для которых Черногория являлась родным домом в IV-V вв.

Течение Тары распространяется 144 км с запада на север страны и продолжается в Боснии и Герцеговине (общая площадь бассейна составляет более 1800 км2). Там река Тара, объединяясь с рекой Пивой, превращается в Дрину и впадает в Саву. Вся эта водная цепочка относится к бассейну реки Дунай и впадает в Черное море. На своем пути подпитывается она водами некрупных горных речек (Лютицы, Сушицы, Драги, Вашковской) и водопада Байлович Сиге, нисходящего из пещеры Буцевица с 30-метровой высоты.

Практически на всем протяжении Тары преобладает мощное течение, под которым скрывается множество опасных порогов, но встречаются и тихие бухточки, образованные поворотами реки. Наибольшая часть Тары протекает среди огромных горных склонов и неприступных скал, там она бушующая и шумная. Вблизи места объединения с Пивой Тара затихает и замедляет свой ход. Через алмазно-чистую воду виднеется галька на дне. Оттенки воды Тары переливаются от ярко-зеленого до жемчужно-пенного.

Наибольшая часть Тары протекает среди огромных горных склонов и неприступных скал, там она бушующая и шумная. Вблизи места объединения с Пивой Тара затихает и замедляет свой ход. Через алмазно-чистую воду виднеется галька на дне. Оттенки воды Тары переливаются от ярко-зеленого до жемчужно-пенного.

Вода в речке остается прохладной и не превышает отметку +12°С даже в самые знойные летние дни, а в морозную зиму она никогда не замерзает.

Экологическая чистота воды в реке позволяет утолить ею жажду без вреда здоровью, по этой причине Тара зовется «слезой Европы» и является крупнейшей кладовой очищенной питьевой воды.

Живописная местность

В своем срединном течении река Тара создает самый крупный европейский каньон, его пропасть уходит вглубь на 1300 м, а длина более 80 км. Он внесен в перечень Всемирного наследия ЮНЕСКО.

Он внесен в перечень Всемирного наследия ЮНЕСКО.

Каньон разделяется альпийскими хребтами Златни Бор и Любишней с одного направления, а Дурмитором и Синьяевиной – с другого.

Великолепие каньона не без причин приковывает взгляды путешественников и туристов. Вдоль него открывается вид на галечные и каменные уступы, окутанные густотой хвойных лесов, высокие горы, небольшие заводи и песочные пляжи, а также горные озера.

Древние поселения, жившие в долине Тары, также оставили частичку своей истории. На горных равнинах остались некрополи, места захоронений, монастыри, крепости, старые мельницы и другие элементы архитектурных сооружений.

На горных склонах у реки насчитывается около 80 различных пещер, многие из которых еще не полностью исследованы. Пещера Шкрк, которая находится вблизи Черного озера – наиглубочайшая в Европе. Ее протяженность уходит на 800 м вглубь скал. А на высоте 2040 м возле пика Обла Глава располагается Ледяная пещера.

Пещера Шкрк, которая находится вблизи Черного озера – наиглубочайшая в Европе. Ее протяженность уходит на 800 м вглубь скал. А на высоте 2040 м возле пика Обла Глава располагается Ледяная пещера.

Глубина ее всего 100 м, но известна она тем, что в ней поддерживается постоянная минусовая температура, формирующая ледяные сталактиты и сталагмиты, восхищающие всех своей необычной красотой.

Нельзя оставить без внимания многообразный растительный и животный мир, особенно уникальнейшую часть каньона – древний лес сосен Црна Пода. Черные сосны этой местности старше четырех сотен лет, а ввысь они простираются на полусотни метров. На горных склонах прижилось множество редких лиственных деревьев, некоторые из них охраняются заповедником. Благоухающие леса в долине реки Тары являются домом для огромного количества зверей и пернатых, а воды Тары полнятся разными видами рыб.

Уникальный мост

На высоте более 100 м над рекой Тара возведен чудесный 5-арочный мост, ставший визиткой региона. Он был построен в 1940 году в городке Джурджевича по проекту Мията Трояновича конструктором Лазарем Яуковичем. Мост гордо возвышается над водами Тары и идеально вписывается в ландшафт.

Во времена Второй мировой войны, чтобы преградить путь врагу, инженером Л. Яуковичем был разработан оптимальный план подрыва моста. Он заключался во взрыве центральной арки моста таким образом, чтобы после окончания войны, мост было несложно восстановить. В результате операции мост подорвали, и враг был остановлен. За организацию подрыва моста инженера Л. Яукович расстреляли.

За организацию подрыва моста инженера Л. Яукович расстреляли.

После войны, в 1946 году мост Джурджевича полностью отреставрировали, а герою Л. Яуковичу установили памятник на месте его гибели.

В те времена мост Джурджевича был единственным соединением между южной и северной частями Черногории. Общая длина моста составляет около 360 м, а высота 135 м – это один из крупнейших арочных мостов в Европе.

В настоящее время по мосту сложно свободно проехать ввиду многочисленных групп туристов.

Туристическое значение каньона

Самый распространенный вид туристического отдыха, которым славится Черногория – это рафтинг по горной реке. Этот вид туризма представляет собой сплав порогами Тары (их более 40) на надувных судах рафтах. В начале весны Тара становится полноводной и более бурной, что разжигает жажду адреналина у экстремальных туристов. В этот период рафтинг по реке достигает отметки 3-5 баллов по сложности маршрута.

Этот вид туризма представляет собой сплав порогами Тары (их более 40) на надувных судах рафтах. В начале весны Тара становится полноводной и более бурной, что разжигает жажду адреналина у экстремальных туристов. В этот период рафтинг по реке достигает отметки 3-5 баллов по сложности маршрута.

Сплавляться необходимо обязательно в сопровождении профессионального инструктора с применением соответствующего снаряжения.

Горные вершины Дурмитора привлекают огромное количество групп туристов и альпинистов. В этой местности распространены поездки на горных велосипедах по разнообразным велосипедным маршрутам. Для любителей пеших прогулок также найдется множество скалистых троп, а также места для кемпинга. Однако осуществлять самостоятельные выезды на личном или арендованном автомобиле не рекомендуется, так как маршруты очень сложные, содержат множество серпантинов, тоннелей, узких мест и опасных поворотов.

Поклонники рыбалки также смогут найти себе занятие на реке Тара, где на протяжении всего года организовываются рыболовные туры.

Для любителей острых ощущений предоставляется возможность спуститься с моста Джурджевича по зип-лайну. В зависимости от длительности маршрута полет над Тарой длится от 40 до 80 секунд. В момент пролета над Тарой на огромной высоте взгляду открываются невероятные горные пейзажи, вид на каньон, реку, лес. Природа в долине Тары невероятная, удивительная, способна оставить в памяти множество ярких моментов.

Северная часть Черногории представляет собой уникальный природный кладезь невероятных ценностей. Своеобразный климат, животный и растительный мир однозначно стоят внимания путешественников. Расположенная среди отвесных скал река Тара – уникальное нерукотворное творение природы. Живописные места в ее долине, сохранившие девственную красоту, по достоинству оценят все любители экотуризма и просто ценители отдыха и натуральной природной красоты.

Своеобразный климат, животный и растительный мир однозначно стоят внимания путешественников. Расположенная среди отвесных скал река Тара – уникальное нерукотворное творение природы. Живописные места в ее долине, сохранившие девственную красоту, по достоинству оценят все любители экотуризма и просто ценители отдыха и натуральной природной красоты.

Каньон Тары – это одно из чудес света, которое обязательно стоит увидеть!

Далее смотрите видеообзор моста Джурджевича и каньона реки Тара.

Практическое введение в терминологию контейнеров

Вы можете подумать, что контейнеры кажутся довольно простой концепцией, так зачем мне читать терминологию контейнеров? В своей работе в качестве евангелиста технологии контейнеров я сталкивался с неправильным использованием терминологии контейнеров, из-за чего люди спотыкались на пути к освоению контейнеров. Такие термины, как контейнеры и образы, используются взаимозаменяемо, но между ними есть важные концептуальные различия. В мире контейнеров репозиторий имеет другое значение, чем вы ожидаете.Кроме того, возможности для контейнерных технологий шире, чем просто докер. Без хорошего владения терминологией может быть трудно понять ключевые различия между докером и (выберите свои любимые, CRI-O, rkt, lxc/lxd) или понять, что делает Open Container Initiative для стандартизации технологии контейнеров.

Такие термины, как контейнеры и образы, используются взаимозаменяемо, но между ними есть важные концептуальные различия. В мире контейнеров репозиторий имеет другое значение, чем вы ожидаете.Кроме того, возможности для контейнерных технологий шире, чем просто докер. Без хорошего владения терминологией может быть трудно понять ключевые различия между докером и (выберите свои любимые, CRI-O, rkt, lxc/lxd) или понять, что делает Open Container Initiative для стандартизации технологии контейнеров.

Начать работу с контейнерами Linux обманчиво просто. Установка движка контейнера, такого как docker, и запуск ваших первых команд занимает всего несколько минут.Еще через несколько минут вы создаете свой первый образ контейнера и делитесь им. Затем вы начинаете знакомый процесс проектирования контейнерной среды, похожей на производственную, и понимаете, что необходимо понимать множество терминов и технологий за кулисами. Хуже того, многие из следующих терминов используются взаимозаменяемо… часто вызывая некоторую путаницу у новичков.

- Контейнер

- Изображение

- Изображение контейнера

- Слой изображения

- Реестр

- Хранилище

- Тег

- Базовое изображение

- Изображение платформы

- Слой

Понимание терминологии, изложенной в этом техническом словаре, поможет вам глубже понять основные технологии.Это поможет вам и вашим командам говорить на одном языке, а также даст представление о том, как лучше спроектировать среду контейнера для достижения поставленных целей. Это более глубокое понимание позволит нам как отрасли и более широкому сообществу создавать новые архитектуры и решения. Обратите внимание, что в этом техническом словаре предполагается, что читатель уже имеет представление о том, как запускать контейнеры. Если вам нужен учебник, попробуйте начать с Практическое введение в контейнеры Docker в блоге разработчиков Red Hat.

Контейнеры 101

Чтобы понять терминологию контейнеров, важно точно понимать, что такое контейнер — с технической точностью. Контейнер — это две разные вещи. Как и обычная программа Linux, контейнеры действительно имеют два состояния — покоящееся и работающее. В состоянии покоя контейнер представляет собой файл (или набор файлов), который сохраняется на диске. Это называется образом контейнера или репозиторием контейнера. Когда вы вводите команду для запуска контейнера, Container Engine распаковывает необходимые файлы и метаданные, а затем передает их ядру Linux.Запуск контейнера очень похож на запуск обычного процесса Linux и требует вызова API к ядру Linux. Этот вызов API обычно инициирует дополнительную изоляцию и монтирует копию файлов из образа контейнера. После запуска Контейнеры – это просто процесс Linux. Процесс запуска контейнеров, а также формат образа на диске определяются и регулируются стандартами.

Контейнер — это две разные вещи. Как и обычная программа Linux, контейнеры действительно имеют два состояния — покоящееся и работающее. В состоянии покоя контейнер представляет собой файл (или набор файлов), который сохраняется на диске. Это называется образом контейнера или репозиторием контейнера. Когда вы вводите команду для запуска контейнера, Container Engine распаковывает необходимые файлы и метаданные, а затем передает их ядру Linux.Запуск контейнера очень похож на запуск обычного процесса Linux и требует вызова API к ядру Linux. Этот вызов API обычно инициирует дополнительную изоляцию и монтирует копию файлов из образа контейнера. После запуска Контейнеры – это просто процесс Linux. Процесс запуска контейнеров, а также формат образа на диске определяются и регулируются стандартами.

Существует несколько конкурирующих форматов образов контейнеров (Docker, Appc, LXD), но отрасль продвигается вперед со стандартом, регулируемым Инициативой открытых контейнеров — иногда называемым просто открытыми контейнерами или OCI. В объем OCI входит Спецификация формата образа контейнера, которая определяет дисковый формат для образов контейнеров, а также метаданные, определяющие такие вещи, как аппаратная архитектура и операционная система (Linux, Windows и т. д.). Широко распространенный в отрасли формат образа контейнера позволяет процветать экосистемам программного обеспечения — различные отдельные участники, проекты и поставщики могут создавать совместимые образы и инструменты. Пользователи хотят взаимодействия между инструментами для подписи, сканирования, создания, запуска, перемещения и управления образами контейнеров.

В объем OCI входит Спецификация формата образа контейнера, которая определяет дисковый формат для образов контейнеров, а также метаданные, определяющие такие вещи, как аппаратная архитектура и операционная система (Linux, Windows и т. д.). Широко распространенный в отрасли формат образа контейнера позволяет процветать экосистемам программного обеспечения — различные отдельные участники, проекты и поставщики могут создавать совместимые образы и инструменты. Пользователи хотят взаимодействия между инструментами для подписи, сканирования, создания, запуска, перемещения и управления образами контейнеров.

Существует также несколько конкурирующих Container Engine, включая Docker, CRI-O, Railcar, RKT, LXC. Эти Container Engines берут образ контейнера и превращают его в контейнер (также известный как запущенные процессы). То, как это происходит, определяется областью OCI, которая включает в себя спецификацию среды выполнения контейнера и эталонную реализацию среды выполнения, называемую RunC. Эта эталонная реализация имеет открытый исходный код, регулируется моделью разработки сообщества и обычно используется многими механизмами контейнеров для связи с ядром хоста при создании контейнеров.

Эта эталонная реализация имеет открытый исходный код, регулируется моделью разработки сообщества и обычно используется многими механизмами контейнеров для связи с ядром хоста при создании контейнеров.

, ориентированные на Спецификацию формата образа контейнера OCI и Спецификацию среды выполнения контейнера, обеспечивают переносимость между широкой экосистемой контейнерных платформ, механизмов контейнеров и вспомогательных инструментов между облачными провайдерами и локальными архитектурами. Понимание номенклатуры, стандартов контейнеров и архитектуры строительных блоков контейнеров гарантирует, что вы сможете общаться с другими архитекторами для создания масштабируемых и поддерживаемых контейнерных приложений и сред для продуктивной работы контейнеров в течение многих лет.

Образ контейнера

См. также Репозиторий.

Образ контейнера, в его простейшем определении, представляет собой файл, который загружается с сервера реестра и используется локально в качестве точки монтирования при запуске Containers. Сообщество контейнеров довольно часто использует «образ контейнера», но эта номенклатура может сбивать с толку. Docker, RKT и даже LXD используют концепцию извлечения удаленных файлов и их запуска в качестве контейнера. Каждая из этих технологий обрабатывает образы контейнеров по-разному.LXD извлекает один образ контейнера (один слой), в то время как docker и RKT используют образы на основе OCI, которые могут состоять из нескольких слоев.

Сообщество контейнеров довольно часто использует «образ контейнера», но эта номенклатура может сбивать с толку. Docker, RKT и даже LXD используют концепцию извлечения удаленных файлов и их запуска в качестве контейнера. Каждая из этих технологий обрабатывает образы контейнеров по-разному.LXD извлекает один образ контейнера (один слой), в то время как docker и RKT используют образы на основе OCI, которые могут состоять из нескольких слоев.

Технически это намного сложнее, чем один файл на сервере реестра. Когда люди используют термин «образ контейнера», они часто имеют в виду репозиторий и ссылаются на набор из нескольких слоев образа контейнера, а также метаданные, которые предоставляют дополнительную информацию об слоях.

В концепции образа контейнера подразумевается концепция формата образа контейнера.

Формат образа контейнера

См. изображение и фон контейнера.

Исторически у каждого Container Engine был свой формат образов контейнеров. LXD, RKT и Docker имели свои собственные форматы образов. Некоторые из них состояли из одного слоя, а другие состояли из множества слоев в древовидной структуре. Сегодня почти все основные инструменты и механизмы перешли на формат, определенный Open Container Initiative (OCI). Этот формат образа определяет слои и метаданные в образе контейнера.По сути, формат образа OCI определяет образ контейнера, состоящий из файлов tar для каждого слоя и файла manifest.json с метаданными.

LXD, RKT и Docker имели свои собственные форматы образов. Некоторые из них состояли из одного слоя, а другие состояли из множества слоев в древовидной структуре. Сегодня почти все основные инструменты и механизмы перешли на формат, определенный Open Container Initiative (OCI). Этот формат образа определяет слои и метаданные в образе контейнера.По сути, формат образа OCI определяет образ контейнера, состоящий из файлов tar для каждого слоя и файла manifest.json с метаданными.

Инициатива Open Container Initiative (OCI), изначально основанная на формате образа Docker V2, успешно объединила широкую экосистему механизмов контейнеров, облачных провайдеров и поставщиков инструментов (сканирование безопасности, подписывание, сборка и перемещение). Это поможет защитить пользователей, которые инвестируют в знания и инструменты в своей среде.

Контейнерный двигатель

См. также Среда выполнения контейнера.

Механизм контейнера — это часть программного обеспечения, которое принимает пользовательские запросы, включая параметры командной строки, извлекает изображения и с точки зрения конечного пользователя запускает контейнер. Существует множество контейнерных движков, включая docker, RKT, CRI-O и LXD. Кроме того, многие поставщики облачных услуг, платформы как услуга (PaaS) и платформы контейнеров имеют свои собственные встроенные механизмы контейнеров, которые используют образы контейнеров, совместимые с Docker или OCI. Наличие стандартного для отрасли формата образа контейнера обеспечивает взаимодействие между всеми этими различными платформами.

Существует множество контейнерных движков, включая docker, RKT, CRI-O и LXD. Кроме того, многие поставщики облачных услуг, платформы как услуга (PaaS) и платформы контейнеров имеют свои собственные встроенные механизмы контейнеров, которые используют образы контейнеров, совместимые с Docker или OCI. Наличие стандартного для отрасли формата образа контейнера обеспечивает взаимодействие между всеми этими различными платформами.

Идя на один уровень глубже, большинство движков контейнеров на самом деле не запускают контейнеры, они полагаются на среду выполнения, совместимую с OCI, такую как runc. Как правило, контейнерный движок отвечает:

- Обработка пользовательского ввода

- Обработка ввода через API часто из Container Orchestrator

- Получение образов контейнеров с сервера реестра

- Расширение, распаковка и расширение образа контейнера на диске с помощью графического драйвера (блок или файл в зависимости от драйвера)

- Подготовка точки монтирования контейнера, обычно в хранилище с копированием при записи (опять же блок или файл в зависимости от драйвера)

- Подготовка метаданных, которые будут переданы в контейнер.

Среда выполнения контейнера для правильного запуска контейнера.

Среда выполнения контейнера для правильного запуска контейнера.- Использование некоторых значений по умолчанию из образа контейнера (например,ArchX86)

- Использование пользовательского ввода для переопределения значений по умолчанию в образе контейнера (например, CMD, ENTRYPOINT)

- Использование значений по умолчанию, указанных в образе контейнера (например, правила SECCOM)

- Вызов среды выполнения контейнера

Для более глубокого понимания см. раздел Общие сведения о стандартах контейнеров. См. также Среда выполнения контейнера.

Контейнер

Контейнерысуществуют в операционных системах довольно давно. Контейнер — это экземпляр образа контейнера во время выполнения.Контейнер — это стандартный процесс Linux, который обычно создается с помощью системного вызова clone() вместо fork() или exec(). Кроме того, контейнеры часто дополнительно изолируются с помощью контрольных групп, SELinux или AppArmor.

Хост-контейнер

Хост-контейнер — это система, в которой выполняются контейнерные процессы, часто называемые просто контейнерами. Это может быть, например, RHEL Atomic Host, работающий на виртуальной машине, в качестве экземпляра в общедоступном облаке или на «голом железе» в вашем центре обработки данных. Когда образ контейнера (также известный как репозиторий) загружается с сервера реестра на локальный узел контейнера, считается, что он находится в локальном кеше.

Это может быть, например, RHEL Atomic Host, работающий на виртуальной машине, в качестве экземпляра в общедоступном облаке или на «голом железе» в вашем центре обработки данных. Когда образ контейнера (также известный как репозиторий) загружается с сервера реестра на локальный узел контейнера, считается, что он находится в локальном кеше.

Определить, какие репозитории синхронизированы с локальным кешем, можно с помощью следующей команды:

[root@rhel7 ~]# образы докеров -a РЕПОЗИТОРИЙ ТЕГ ИДЕНТИФИКАТОР ИЗОБРАЖЕНИЯ СОЗДАН ВИРТУАЛЬНЫЙ РАЗМЕР Registration.access.redhat.com/rhel7 последний 6883d5422f4e 3 недели назад 201,7 МБ

Сервер реестра

Сервер реестра — это, по сути, необычный файловый сервер, который используется для хранения репозиториев докеров.Как правило, сервер реестра указывается как обычное DNS-имя и, возможно, номер порта для подключения. Большая часть ценности экосистемы докеров связана с возможностью загружать и извлекать репозитории с серверов реестра.

Большая часть ценности экосистемы докеров связана с возможностью загружать и извлекать репозитории с серверов реестра.

Если у демона docker нет локально кэшированной копии репозитория, он автоматически извлечет ее с сервера реестра. В большинстве дистрибутивов Linux демон docker настроен на извлечение из docker.io, но в некоторых дистрибутивах Linux его можно настроить.Например, Red Hat Enterprise Linux настроен на получение репозиториев сначала из реестра.access.redhat.com, а затем попытается использовать docker.io (Docker Hub).

Важно подчеркнуть, что существует неявное доверие к серверу реестра. Вы должны определить, насколько вы доверяете содержимому, предоставленному реестром, и вы можете разрешить или заблокировать определенные реестры. Помимо безопасности, существуют и другие проблемы, такие как доступ пользователей к лицензионному программному обеспечению и вопросы соответствия требованиям. Простота, с которой Docker позволяет пользователям извлекать программное обеспечение, делает крайне важным, чтобы вы доверяли вышестоящему контенту.

В Red Hat Enterprise Linux реестр докеров по умолчанию можно настраивать. Определенные серверы реестра можно добавить или заблокировать в RHEL7 и RHEL7 Atomic, изменив файл конфигурации:

.vi /etc/sysconfig/докер

В RHEL7 и RHEL 7 Atomic сервер реестра Red Hat настроен по умолчанию:

ADD_REGISTRY='--добавить-реестр register.access.redhat.com'

В целях безопасности может быть полезно заблокировать общедоступные репозитории Docker, такие как DockerHub:

# BLOCK_REGISTRY='--блок-реестр'

Red Hat также предлагает интегрированный сервер реестра с OpenShift Container Platform, автономный корпоративный сервер реестра с Quay Enterprise, а также облачные общедоступные и частные репозитории на Quay.ио.

Оркестрация контейнеров

Часто команды начинают с установки узла контейнера, а затем извлекают несколько образов контейнеров. Затем они переходят к созданию новых образов контейнеров и отправке их на сервер реестра, чтобы поделиться ими с другими членами своей команды. Через некоторое время они хотят соединить несколько контейнеров вместе и развернуть их как единое целое. Наконец, в какой-то момент они хотят отправить этот модуль в конвейер (Dev/QA/Prod), ведущий к производству. Это путь к осознанию необходимости оркестровки.

Через некоторое время они хотят соединить несколько контейнеров вместе и развернуть их как единое целое. Наконец, в какой-то момент они хотят отправить этот модуль в конвейер (Dev/QA/Prod), ведущий к производству. Это путь к осознанию необходимости оркестровки.

Контейнерный оркестратор действительно делает две вещи:

- Динамически планирует рабочие нагрузки контейнера в кластере компьютеров. Это часто называют распределенными вычислениями.

- Предоставляет стандартизированный файл определения приложения (kube yaml, docker compose и т. д.)

Вышеуказанные две функции предоставляют множество возможностей:

- Позволяет полностью отдельно планировать контейнеры в приложении. Это полезно, если:

- Позволяет использовать большие кластеры узлов-контейнеров

- Сбой отдельных контейнеров (зависание процесса, нехватка памяти (OOM))

- Сбой хостов контейнеров (диск, сеть, перезагрузка)

- Сбой Container Engine (повреждение, перезапуск)

- Отдельные контейнеры необходимо увеличить или уменьшить

- Легко развертывать новые экземпляры одного и того же приложения в новых средах.

В облачном мире или традиционном мире есть много причин, по которым вы можете захотеть сделать это, в том числе:

В облачном мире или традиционном мире есть много причин, по которым вы можете захотеть сделать это, в том числе:- На ноутбуке разработчика с работающим контейнерным оркестратором

- В общей среде разработки в частном пространстве имен

- В общей среде разработки во внутреннем общедоступном пространстве имен для видимости и тестирования

- О внутренней среде обеспечения качества (ОК)

- В среде нагрузочного тестирования, динамически инициализируемой и деинициализируемой в облаке

- В среде Gold для проверки совместимости с рабочей версией

- В производственной среде

- В среде аварийного восстановления

- В новой производственной среде с обновленными узлами контейнеров, ядрами контейнеров или оркестраторами контейнеров

- В новой производственной среде с теми же версиями Container Host, Container Engine и Container Orchestrator в новом географическом местоположении (APAC, EMEA и т. д.)

Сообщество и поставщики разрабатывают множество планировщиков контейнеров. Исторически Swarm, Mesos и Kubernetes были большой тройкой, но недавно даже Docker и Mesosphere объявили о поддержке Kubernetes — как и почти все крупные поставщики облачных услуг. Kubernetes стал стандартом де-факто в оркестровке контейнеров, подобно Linux до этого. Если вам нужна оркестровка контейнеров, Red Hat рекомендует наш корпоративный дистрибутив под названием OpenShift.

Исторически Swarm, Mesos и Kubernetes были большой тройкой, но недавно даже Docker и Mesosphere объявили о поддержке Kubernetes — как и почти все крупные поставщики облачных услуг. Kubernetes стал стандартом де-факто в оркестровке контейнеров, подобно Linux до этого. Если вам нужна оркестровка контейнеров, Red Hat рекомендует наш корпоративный дистрибутив под названием OpenShift.

Среда выполнения контейнера

Среда выполнения контейнера — компонент более низкого уровня, который обычно используется в Container Engine, но также может использоваться вручную для тестирования.Эталонная реализация стандарта среды выполнения Open Containers Initiative (OCI) называется runc. Это наиболее широко используемая среда выполнения контейнеров, но существуют и другие среды выполнения, совместимые с OCI, такие как crun, railcar и katacontainers. Docker, CRI-O и многие другие Container Engine полагаются на runc.

Среда выполнения контейнера отвечает за:

- Использование точки монтирования контейнера, предоставленной Container Engine (также может быть простой директорией для тестирования)

- Использование метаданных контейнера, предоставленных Container Engine (также может быть созданной вручную конфигурацией.

json для тестирования)

json для тестирования) - Связь с ядром для запуска контейнерных процессов (системный вызов клонирования)

- Настройка контрольных групп

- Настройка политики SELinux

- Настройка правил App Armor

Немного истории: когда механизм Docker был впервые создан, он полагался на LXC в качестве среды выполнения контейнера. Позже команда Docker разработала собственную библиотеку под названием libcontainer для запуска контейнеров. Эта библиотека была написана на Golang и скомпилирована в оригинальные движки Docker.Наконец, когда был создан OCI, Docker пожертвовал код libcontainer и превратил его в автономную утилиту под названием runc. Теперь runc является эталонной реализацией и используется другими Container Engine, такими как CRI-O. На самом низком уровне это обеспечивает возможность согласованного запуска контейнера независимо от ядра контейнера. Runc — очень лаконичная утилита, которая ожидает, что ей будут предоставлены точка монтирования (каталог) и метаданные (config. json). См. этот учебник для получения дополнительной информации о runc.

json). См. этот учебник для получения дополнительной информации о runc.

Для более глубокого понимания см. раздел Общие сведения о стандартах контейнеров.См. также Среда выполнения контейнера.

Слой изображения

Репозитории часто называют образами или образами контейнеров, но на самом деле они состоят из одного или нескольких слоев. Слои изображений в репозитории связаны друг с другом отношениями родитель-потомок. Каждый слой изображения представляет изменения между собой и родительским слоем.

Ниже мы проверим слои репозитория на локальном хосте контейнера. Начиная с Docker 1.7, нет собственных инструментов для проверки слоев изображений в локальном репозитории (есть инструменты для онлайн-реестров).С помощью инструмента под названием Dockviz вы можете быстро проверить все слои. Обратите внимание, что у каждого слоя есть тег и универсальный уникальный идентификатор (UUID). Следующая команда вернет сокращенные версии UUID, которые обычно достаточно уникальны для работы на одном компьютере. Если вам нужен полный UUID, используйте параметр —no-trunc.

Если вам нужен полный UUID, используйте параметр —no-trunc.

docker run --rm --привилегированный -v /var/run/docker.sock:/var/run/docker.sock nate/dockviz images -t ├─2332d8973c93 Виртуальный размер: 187,7 МБ │ └─ea358092da77 Виртуальный размер: 187.9 МБ │ └─a467a7c6794f Виртуальный размер: 187,9 МБ │ └─ca4d7b1b9a51 Виртуальный размер: 187,9 МБ │ └─4084976dd96d Виртуальный размер: 384,2 МБ │ └─943128b20e28 Виртуальный размер: 386,7 МБ │ └─db20cc018f56 Виртуальный размер: 386,7 МБ │ └─45b3c59b9130 Виртуальный размер: 398,2 МБ │ └─de1a5d7 Виртуальный размер: 422,8 МБ │ └─e7a97058d51f Виртуальный размер: 422,8 МБ │ └─d5c963edfcb2 Виртуальный размер: 422,8 МБ │ └─5cfc0ce98e02 Виртуальный размер: 422.8 МБ │ └─7728f71a4bcd Виртуальный размер: 422,8 МБ │ └─0542f67da01b Виртуальный размер: 422,8 МБ Теги: docker.

io/registry:latest

Обратите внимание, что репозиторий «docker.io/registry» на самом деле состоит из множества слоев образов. Что еще более важно, обратите внимание, что пользователь потенциально может «запустить» контейнер на основе любого из этих слоев. Следующая команда абсолютно действительна, хотя не гарантируется, что она была проверена или даже работает правильно.Как правило, конструктор изображений помечает (создает имя) определенные слои, которые следует использовать:

.запуск докера -it 45b3c59b9130 bash

Репозитории устроены таким образом, потому что каждый раз, когда сборщик образов создает новый образ, различия сохраняются в виде слоя. Существует два основных способа создания новых слоев в репозитории. Во-первых, при создании изображения вручную каждая фиксация создает новый слой. Если сборщик образов создает образ с помощью Dockerfile, каждая директива в файле создает новый слой.Полезно иметь представление о том, что изменилось в репозитории контейнеров между каждым уровнем.

Тег

Несмотря на то, что пользователь может указать, что контейнер монтируется и запускается из любого слоя репозитория, он не обязательно должен это делать. Когда создатель образа создает новый репозиторий, он обычно помечает лучшие слои изображения для использования. Они называются тегами и представляют собой инструмент для разработчиков образов контейнеров, позволяющий сообщать потребителям образов контейнеров, какие слои лучше всего использовать.Обычно теги используются для обозначения версий программного обеспечения в репозитории. Это только по соглашению — на самом деле ни OCI, ни какой-либо другой стандарт предписывает, для чего могут использоваться теги, и ими можно злоупотреблять для всего, что хочет пользователь. Будьте осторожны с этим, потому что это может создать много путаницы в командах разработки, эксплуатации и архитектуры, поэтому хорошо документируйте это, если вы используете его для чего-то другого, кроме версии программного обеспечения.

Существует один специальный тег — «последний», который обычно указывает на уровень, содержащий последнюю версию программного обеспечения в репозитории. Этот специальный тег по-прежнему просто указывает на слой изображения, как и любой другой тег, поэтому им можно злоупотреблять.

Этот специальный тег по-прежнему просто указывает на слой изображения, как и любой другой тег, поэтому им можно злоупотреблять.

Чтобы удаленно просмотреть теги, доступные в репозитории, выполните следующую команду (утилита jq делает вывод более читабельным):

curl -s register.access.redhat.com/v1/repositories/rhel7/tags | jq

{

"7.0-21": "e1f5733f050b2488a17b7630cb038bfbea8b7bdfa9bdfb99e63a33117e28d02f",

"7.0-23": "bef54b8f8a2fdd221734f1da404d4c0a7d07ee9169b1443a338ab54236c8c91a",

"7.0-27": "8e6704f39a3d4a0c82ec7262ad683a9d1d9a281e3c1ebbb64c045b9af39b3940",

"7.1-11": "d0a516b529ab1adda28429cae5985cab9db93bfd8d301b3a94d22299af72914b",

"7.1-12": "275be1d3d0709a06ff1ae38d0d5402bc8f0eeac44812e5ec1df4a9e99214eb9a",

"7.1-16": "82ad5fa11820c2889c60f7f748d67aab04400700c581843db0d1e68735327443",

"7.1-24": "c4f590bbcbe329a77c00fea33a3a9600630720414861ec3a134baba50d6",

"7.1-4": "10acc31def5d6f249b548e01e8ffbaccfd61af0240c17315a7ad393d022c5ca2",

"7.1-6": "65de4a13fc7cf28b4376e65efa31c5c3805e18da4eb01ad0c8b8801f4a10bc16",

"7. 1-9": "e3c92c6cff3543d19d0c9a24c72cd3840f8ba3ee00357f997b786e8939efef2f",

"7.2": "6c3a84d798dc449313787502060b6d5b4694d7527d64a7c99ba199e3b2df834e",

«7.2-2»: «58958c7fafb7e1a71650bc7bdbb9f5fd634f3545b00ec7d390b2075db511327d»,

"7.2-35": "6883d5422f4ec2810e1312c0e3e5a

1-9": "e3c92c6cff3543d19d0c9a24c72cd3840f8ba3ee00357f997b786e8939efef2f",

"7.2": "6c3a84d798dc449313787502060b6d5b4694d7527d64a7c99ba199e3b2df834e",

«7.2-2»: «58958c7fafb7e1a71650bc7bdbb9f5fd634f3545b00ec7d390b2075db511327d»,

"7.2-35": "6883d5422f4ec2810e1312c0e3e5a

2e2a8185cd3a1124b459a7c38dc55b",

"7.2-38": "6c3a84d798dc449313787502060b6d5b4694d7527d64a7c99ba199e3b2df834e",

"последний": "6c3a84d798dc449313787502060b6d5b4694d7527d64a7c99ba199e3b2df834e"

} Репозиторий

При использовании команды docker в командной строке указывается репозиторий, а не образ.В следующей команде «rhel7» — это репозиторий.

докер тянуть rhel7

Фактически автоматически расширяется до:

докер вытащить Registry.access.redhat.com/rhel7: последний

Это может сбивать с толку, и многие называют это образом или образом контейнера. На самом деле подкоманда docker images используется для вывода списка локально доступных репозиториев. Концептуально эти репозитории можно рассматривать как образы контейнеров, но важно понимать, что эти репозитории на самом деле состоят из слоев и включают метаданные о файле, называемом манифестом (manifest. json):

json):

докер образы РЕПОЗИТОРИЙ ТЕГ ID ИЗОБРАЖЕНИЯ СОЗДАН ВИРТУАЛЬНЫЙ РАЗМЕР register.access.redhat.com/rhel7 latest 6883d5422f4e 4 недели назад 201,7 МБ Registration.access.redhat.com/rhel last 6883d5422f4e 4 недели назад 201,7 МБ Registration.access.redhat.com/rhel6 latest 05c3d56ba777 4 недели назад 166.1 МБ register.access.redhat.com/rhel6/rhel last 05c3d56ba777 4 недели назад 166,1 МБ ...

Когда мы указываем репозиторий в командной строке, Container Engine выполняет за вас дополнительную работу. В этом случае демон docker (а не клиентский инструмент) настроен со списком серверов для поиска. В нашем примере выше демон будет искать репозиторий «rhel7» на каждом из настроенных серверов.

В приведенной выше команде было указано только имя репозитория, но также можно указать полный URL-адрес с помощью клиента Docker.Чтобы подчеркнуть это, давайте начнем с анализа полного URL-адреса.

Еще один способ, которым вы часто можете видеть это указание:

РЕЕСТ/ПРОСТРАНСТВО ИМЕН/РЕПОЗИТОРИЙ[:TAG]

Полный URL-адрес состоит из стандартного имени сервера, пространства имен и (необязательно) тега. На самом деле существует множество вариантов указания URL-адреса, и по мере изучения экосистемы докеров вы обнаружите, что многие элементы являются необязательными. Все следующие команды допустимы, и все они извлекают некоторую перестановку из одного и того же репозитория:

.реестр вытягивания докеров.access.redhat.com/rhel7/rhel: последний докер вытащить реестр.access.redhat.com/rhel7/rhel докер вытащить реестр.access.redhat.com/rhel7 докер вытащить rhel7/rhel: последний

Пространство имен

Пространство имен — это инструмент для разделения групп репозиториев. В общедоступном DockerHub пространство имен обычно представляет собой имя пользователя, совместно использующего образ, но также может быть именем группы или логическим именем.

В общедоступном DockerHub пространство имен обычно представляет собой имя пользователя, совместно использующего образ, но также может быть именем группы или логическим именем.

Red Hat использует пространство имен для разделения групп репозиториев на основе продуктов, перечисленных на сервере Red Hat Federated Registry.Вот несколько примеров результатов, возвращаемых сайтом register.access.redhat.com. Обратите внимание, что последний результат фактически указан на другом сервере реестра. Это связано с тем, что Red Hat также работает над перечислением репозиториев на серверах реестра наших партнеров:

.register.access.redhat.com/rhel7/rhel register.access.redhat.com/openshift3/mongodb-24-rhel7 register.access.redhat.com/rhscl/mongodb-26-rhel7 register.access.redhat.com/rhscl_beta/mongodb-26-rhel7 реестр-mariadbcorp.rhcloud.com/rhel7/mariadb-enterprise-server:10.0

Обратите внимание, что иногда полный URL указывать не нужно. В этом случае для данного пространства имен существует репозиторий по умолчанию. Если пользователь указывает только пространство имен Fedora, последний тег из репозитория по умолчанию будет загружен на локальный сервер. Таким образом, запуск следующих команд практически одинаков, но каждая конкретнее:

Если пользователь указывает только пространство имен Fedora, последний тег из репозитория по умолчанию будет загружен на локальный сервер. Таким образом, запуск следующих команд практически одинаков, но каждая конкретнее:

докер тянуть Федора docker вытащить docker.io/fedora docker pull docker.io/library/fedora: последний

Пространство имен ядра

Пространство имен ядра полностью отличается от пространства имен, на которое мы ссылаемся при обсуждении репозиториев и серверов реестра.При обсуждении контейнеров пространства имен ядра, возможно, являются наиболее важной структурой данных, поскольку они позволяют использовать контейнеры в том виде, в каком мы их знаем сегодня. Пространства имен ядра позволяют каждому контейнеру иметь собственные точки монтирования, сетевые интерфейсы, идентификаторы пользователей, идентификаторы процессов и т. д.

Когда вы вводите команду в терминале Bash и нажимаете Enter, Bash отправляет ядру запрос на создание обычного процесса Linux, используя версию системного вызова exec(). Контейнер особенный, потому что, когда вы отправляете запрос контейнерному движку, такому как docker, демон docker отправляет запрос ядру на создание контейнеризованного процесса, используя другой системный вызов, называемый clone().Этот системный вызов clone() является особенным, поскольку он может создать процесс со своими собственными виртуальными точками монтирования, идентификаторами процессов, идентификаторами пользователей, сетевыми интерфейсами, именем хоста и т. д.

Контейнер особенный, потому что, когда вы отправляете запрос контейнерному движку, такому как docker, демон docker отправляет запрос ядру на создание контейнеризованного процесса, используя другой системный вызов, называемый clone().Этот системный вызов clone() является особенным, поскольку он может создать процесс со своими собственными виртуальными точками монтирования, идентификаторами процессов, идентификаторами пользователей, сетевыми интерфейсами, именем хоста и т. д.

Хотя технически в Linux нет единой структуры данных, представляющей контейнер, пространства имен ядра и системный вызов clone() максимально близки.

Графический драйвер

Когда конечный пользователь указывает тег образа контейнера для запуска (по умолчанию это последний тег), драйвер графа распаковывает все зависимые слои изображения, необходимые для построения данных в выбранном теге.Драйвер графа – это часть программного обеспечения, которая сопоставляет необходимые слои изображений в репозитории с частью локального хранилища. Слои образа контейнера можно сопоставить с каталогом с помощью такого драйвера, как Overlay2, или с блочным хранилищем с помощью такого драйвера, как Device Mapper. К драйверам относятся: aufs, devicemapper, btrfs, zfs и overlayfs.

Слои образа контейнера можно сопоставить с каталогом с помощью такого драйвера, как Overlay2, или с блочным хранилищем с помощью такого драйвера, как Device Mapper. К драйверам относятся: aufs, devicemapper, btrfs, zfs и overlayfs.

При запуске контейнера слои образа монтируются только для чтения с пространством имен ядра. Слои изображений из репозитория всегда монтируются только для чтения, но по умолчанию также настроен отдельный слой копирования при записи.Это позволяет контейнеризованному процессу записывать данные в контейнер. Когда данные записываются, они сохраняются на уровне копирования при записи на базовом хосте. Этот уровень копирования при записи можно отключить, запустив контейнер с параметром, например —readonly .

У демона docker есть собственный набор драйверов Graph, и существуют другие библиотеки с открытым исходным кодом, которые предоставляют драйверы Graph, такие как контейнеры/изображения, которые используются в таких инструментах, как CRI-O, Skopeo и других механизмах контейнеров.

Определить, какой графический драйвер вы используете, можно с помощью команды docker info:

[root@rhel7 ~]# информация о докере ... Драйвер хранилища: devicemapper Имя пула: докер-253:1-884266-пул Размер блока пула: 65,54 КБ Резервная файловая система: xfs Файл данных: /dev/loop0 Файл метаданных: /dev/loop1 Используемое пространство данных: 3,037 ГБ Всего места для данных: 107,4 ГБ Доступное пространство для данных: 2,56 ГБ Используемое пространство метаданных: 2,707 МБ Всего места для метаданных: 2,147 ГБ Доступное место для метаданных: 2.145 ГБ Поддерживается синхронизация Udev: правда Отложенное удаление включено: false Файл цикла данных: /var/lib/docker/devicemapper/devicemapper/data Файл цикла метаданных: /var/lib/docker/devicemapper/devicemapper/metadata Версия библиотеки: 1.02.107-RHEL7 (2015-10-14)

Существует много типов формирования шаблонов проектирования контейнеров. Поскольку контейнеры представляют собой версию образа контейнера во время выполнения, способ его построения тесно связан с тем, как он запускается.

Некоторые образы контейнеров предназначены для запуска без привилегий, в то время как другие являются более специализированными и требуют привилегий root.Существует множество параметров, по которым можно оценивать шаблоны, и часто пользователи видят несколько шаблонов или вариантов использования, объединенных в одном образе/контейнере контейнера.

В этом разделе рассматриваются некоторые распространенные варианты использования контейнеров, с которыми сталкиваются пользователи.

Контейнеры для приложений

Контейнеры приложений— самая популярная форма контейнеров. Это то, о чем заботятся разработчики и владельцы приложений. Контейнеры приложений содержат код, над которым работают разработчики.Они также включают такие вещи, как MySQL, Apache, MongoDB и/или Node.js.

Существует отличная экосистема формирования контейнеров приложений. Такие проекты, как Software Collections, предоставляют безопасные и поддерживаемые образы контейнеров приложений для использования с Red Hat Enterprise Linux. В то же время члены сообщества Red Hat используют несколько отличных передовых контейнеров приложений.

В то же время члены сообщества Red Hat используют несколько отличных передовых контейнеров приложений.

Red Hat считает, что контейнеры приложений обычно не должны требовать специальных привилегий для выполнения своих рабочих нагрузок.Тем не менее, средам производственных контейнеров обычно требуется гораздо больше, чем просто непривилегированные контейнеры приложений, для предоставления других вспомогательных услуг.

Контейнеры операционной системы

См. также системные контейнеры